Интеграция

как новый подход к построению систем безопасности.

Журавлев Сергей Павлович,

аспирант

Международного Университета «Дубна»,

инженер-программист

ОАО «Приборный завод «ТЕНЗОР».

Журавлев Павел Петрович,

соискатель.

Проведен обзор

традиционного и интегрированного подходов к построению систем безопасности,

детально рассмотрены достоинства и недостатки обоих подходов. Обоснована

актуальность использования интегрированных систем безопасности, указаны их

преимущества перед традиционными системами. Рассмотрены примеры интеграционных

связей. Указаны перспективы дальнейшего развития интегрированных систем.

В

настоящее время особую важность имеет вопрос построения высокоэффективных

систем безопасности (СБ), представляющих собой совокупность инженерно-технических

решений, направленных на защиту жизненно-важных ресурсов объекта от различных

угроз [1].

В

развитии систем безопасности можно выделить два основных периода:

1.

Традиционные системы

безопасности;

2.

Интегрированные

системы безопасности.

Традиционные

системы безопасности.

Традиционно

система безопасности охраняемого объекта строилась из набора автономных базовых

систем, каждая их которых обеспечивала защиту от конкретной угрозы:

1.

Система охранной сигнализации (СОС) – предназначена для своевременного оповещения службы

охраны о проникновении или попытке проникновения на охраняемый объект с

фиксацией факта, места и времени нарушения рубежа охраны;

2.

Система пожарной сигнализации (СПС) – предназначена для обнаружения очага пожара, сообщения

о конкретном месте возникновения пожара, оповещения о пожаре в здании

находящихся там людей, формирования управляющих сигналов для систем автоматического

пожаротушения. Ввиду схожести организации, СПС часто объединяют с СОС. Далее в

тексте систему охранно-пожарной сигнализации будем сокращенно называть ОПС;

3.

Система видеонаблюдения (СВН) – осуществляет видеоконтроль помещений охраняемого

объекта;

4.

Система контроля и управления доступом (СКУД) – позволяет вести контроль доступа лиц на охраняемую

территорию, вести строгий учет посещений, организовывать разграничение прав

доступа и времени доступа на объекты [2].

Достоинствами

применения традиционных систем являются:

1.

Надежность и

простота использования традиционной аппаратной базы и опробованных технических

решений;

2.

Сравнительно

небольшие затраты на готовые решения.

К

недостаткам относятся:

1.

Информационная

перегрузка оператора. Каждая из подсистем имеет собственные автоматизированные

рабочие места (АРМ). Для оценки текущей ситуации на объекте оператору

необходимо контролировать одновременно несколько АРМ различных подсистем, что

ведет к снижению вероятности правильной, адекватной реакции на происходящие события,

особенно в чрезвычайных ситуациях;

2.

Отсутствие

взаимодействия между системами. Требуется время, чтобы логически сопоставить

информацию, поступающую от разных подсистем, и сформировать правильную реакцию

на происходящие события. Например, при срабатывании датчика СОС необходимо

увидеть соответствующий участок охраняемой территории. При этом время, потраченное

на поиск нужного видео-монитора СВН, может оказаться критическим в чрезвычайной

ситуации;

3.

Установка всех

необходимых для обеспечения эффективной защиты объекта систем требует, как

правило, значительных затрат и приводит к ненужному дублированию функций и

высоким эксплуатационным расходам;

4.

Низкая степень

автоматизации процессов управления, контроля и принятия решений по обеспечению

безопасности. Отсюда большая нагрузка на оператора, сильное влияние

человеческого фактора. В большинстве случаев функции управления и анализа возлагаются

на человека [3].

Таким образом, принимая во внимание приведенные выше недостатки, можно

сделать вывод, что ключевым шагом дальнейшего развития традиционных систем

является интеграция подсистем, что обеспечит более быструю и точную реакцию на

происходящие события, существенно уменьшит вероятность ошибочных действий оператора

и увеличит вероятность защиты объекта в целом.

Интегрированные

системы безопасности.

Интеграция

– качественно новый этап в построении систем безопасности. Основным признаком интегрированной

системы безопасности (ИСБ) является совместное использование ресурсов

подсистем, в результате чего система как целое приобретает качественно новые

свойства, в отличие от случая автономной работы подсистем.

Выделяют

следующие уровни интеграции различных систем безопасности:

1.

Релейная интеграция. Взаимодействие подсистем

происходит на уровне «сухих контактов». Построение таких жестких связей между

подсистемами требует очень тщательной проработки ввиду трудностей

переконфигурирования. Релейная интеграция достаточно надежно решает задачу

построения небольшой ИСБ с ограниченным перечнем подсистем, например, СОС и СВН.

Достоинствами данного способа интеграции являются простота реализации и

функциональная независимость от верхнего уровня (ВУ, программного уровня)

систем.

Пример релейной интеграции: детектор движения видеокамеры

через тревожный выход генерирует тревожный сигнал, контроллер нижнего уровня (НУ, аппаратный

уровень) ОПС получает его через шлейф

сигнализации и передает на ВУ ОПС подобно тому, как передается тревожный сигнал

от охранно-пожарных датчиков (Рис.

1). Фактически мы получили еще один тип охранных

датчиков, что приводит к увеличению степени защиты охраняемого объекта.

Пример релейной интеграции: аппаратный

детектор движения видеокамеры как датчик ОПС.

2.

Глубокая аппаратная интеграция.

Этот принцип интеграции применяется обычно при построении систем на базе

оборудования, выпускаемого, как правило, одним производителем. При этом оборудование,

относящееся к различным подсистемам, обладает единым аппаратным интерфейсом,

обеспечивающим как программную, так и внутреннюю аппаратную совместимость. У

данного способа интеграции есть неоспоримое достоинство – сохранение внутренних

логических связей в системе в случае выхода из строя управляющего

компьютера/компьютеров. Однако следует заметить, что перечень подсистем безопасности,

производимых одной компанией, не бесконечен, к тому же заказчика не всегда

может удовлетворить технический уровень или предлагаемая функциональность

какой-либо из подсистем.

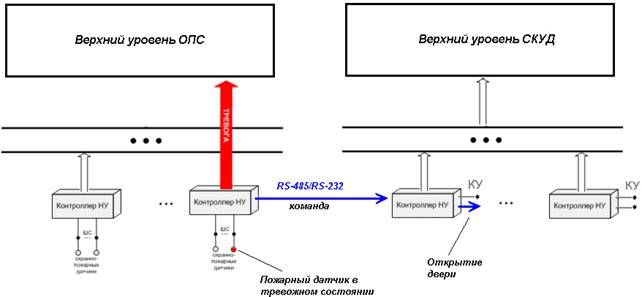

Пример глубокой аппаратной интеграции: автоматическая

разблокировка двери при пожаре (Рис.

2). При срабатывании пожарного датчика контроллер НУ

ОПС формирует управляющую команду и передает ее через некоторый аппаратный интерфейс

(к примеру, RS-232 или RS-485) на контроллер

НУ СКУД, который в свою очередь через ключи управления инициирует разблокировку

замков двери.

Пример глубокой аппаратной интеграции:

автоматическая разблокировка двери при пожаре.

3.

Программная интеграция.

Взаимодействие подсистем происходит на программном уровне. Данный способ

интеграции требуется при построении больших по объему и сложных ИСБ, когда

возникает задача согласованной работы оборудования подсистем разного

функционального назначения, строящихся

на базе различных программно-аппаратных платформ [4]. Можно выделить два типа программного взаимодействия

подсистем:

I.

Подсистема A запрашивает

необходимую информацию у подсистемы B, используя ее в своих

целях (либо подсистема В информирует

подсистему А, предоставляя ей свои

ресурсы).

Например,

ОПС запрашивает информацию о событиях детектора движения видеокамеры СВН (либо

СВН информирует ОПС о событиях детектора движения видеокамеры);

II.

Наряду с предоставлением

информации, подсистема A посылает

управляющие команды подсистеме B (или цепочку команд

нескольким подсистемам), влияя на ее

(их) работу.

К

примеру, ОПС дает команду СКУД на закрытие всех дверей в заданном помещении.

Здесь следует отличать информирование подсистемой ОПС подсистемы СКУД о пожаре

с принятием подсистемой СКУД решения об открытии двери и принятие решения об

открытии двери подсистемой ОПС с безусловным выполнением команды на открытие

двери подсистемой СКУД.

Оба

типа взаимодействия могут быть использованы для реализации механизма сценариев:

по событиям одной или нескольких подсистем происходит управление ресурсами других

подсистем. Реализация сценариев возможна в рамках некоторой отдельной

управляющей подсистемы, где происходит сбор событий и посылка управляющих

команд подсистемам. При этом появляется возможность получения максимума

разнообразной информации, анализа и выработки разнообразных управляющих

воздействий на основе единого информационного поля, а также возможность

создания и внедрения сложных алгоритмов функционирования [5].

Можно по-другому взглянуть на эти способы интеграции

подсистем.

Интеграция по типу I

– это интеграция со слабыми связями. При отказе смежных подсистем сама

подсистема продолжает функционировать. Теряются лишь дополнительные возможности

приобретенные системой при использовании ресурсов смежной подсистемы.

Интеграция по типу II

– это интеграция с сильными связями. Основным недостатком данного способа

интеграции является то, что при выходе из строя управляющей подсистемы

нарушается логика работы системы в целом. Однако этот недостаток, при

необходимости, может быть устранен путем дублирования или резервирования управляющей

подсистемы.

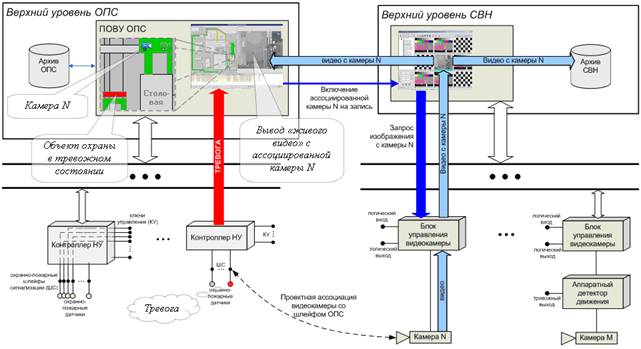

Пример

программной интеграции: при срабатывании пожарного датчика ВУ ОПС получает

тревожное извещение от контроллера НУ ОПС, после чего ВУ ОПС, имея проектную

ассоциацию видеокамеры с соответствующим датчиком, запрашивает

видео-изображение с ВУ СВН по соответствующей видеокамере (тип интеграции I, Рис.

3). Вместе с тем, эта цепочка может быть продолжена, к

примеру, посылкой команды блокировки дверей в ВУ СКУД (тип интеграции II).

Пример

программной интеграции: вывод «живого видео» на ВУ ОПС с камеры СВН, ассоциированной с объектом охраны

ОПС.

На

практике обычно используют все три уровня интеграции с учетом их достоинств и

недостатков.

По

сравнению с простой совокупностью отдельных систем и средств защиты, применение

интеграции обеспечивает следующие преимущества:

1.

Более быструю и

точную реакцию на происходящие события;

2.

Существенное

уменьшение потока информации, получаемой оператором;

3.

Облегчение работы

оператора за счет автоматизации процессов управления, контроля и принятия

решений по обеспечению безопасности [6].

4.

Существенное

уменьшение вероятности ошибочных действий оператора (как следствие из двух

предыдущих пунктов);

5.

Возможность анализа

и выработки разнообразных управляющих воздействий на основе единого

информационного поля;

6.

Простоту и

возможность получения максимума разнообразной информации;

7.

Возможность создания

и внедрения сложных алгоритмов функционирования

отдельных элементов системы;

8.

Уменьшение затрат на

оборудование ввиду многофункционального использования отдельных систем и более

полной их загрузки;

К

недостаткам интегрированных систем можно отнести повышенные требования к

надежности управляющей подсистемы (при ее наличии).

Заключение.

В

заключение скажем несколько слов о перспективах развития интегрированных систем

безопасности. Основные направления определяются следующими требованиями:

1.

Снижение роли

человека в процессе обеспечения безопасности за счет повышения интеллектуальности

систем;

2.

Снижение уровня

ложных срабатываний за счет более тесного использования подсистем;

3.

Требование

открытости. Разработчики ИСБ должны обеспечить заказчику посредством открытых

протоколов возможности подключения систем и оборудования других производителей

и гибкого настраивания ИСБ под свои нужды.

Реализация

указанных требований с одной стороны позволит увеличить эффективность систем

безопасности, снизить человеческий фактор, с другой – сделает построение интегрированных

систем более прозрачным.

Литература.

1.

Ю.М. Гедзберг Охранное телевидение, – М.: Горячая

линия-Телеком, – 2005.

2.

Генне О. Заочная дискуссия об интеграции

// Защита информации. Конфидент. – 2002. – №1

3.

В. Малянов. Технические основы

охраны фирмы. – Мир связи. Connect! – 2001. – № 4-5.

6.

Омельянчук А. Integratio sapiens // Все о

вашей безопасности. – 2004. – № 4

Поступила

в редакцию 14.03.2008 г.