Исследование модели угроз для отдела кадров в экспертной системе Digital Security Office

Белов Илья Владимирович,

Фендрикова Екатерина Ивановна,

Моисеев Валерий Владимирович,

студенты Приамурского государственного университета им. Шолом-Алейхема.

Проанализирована информационная система отдела кадров вуза, рассмотрены средства защиты системы. Также с помощью экспертной системы Digital Security Office создана модель отдела, где были выявлены угрозы безопасности, для поиска дальнейших решений по их устранению.

Ключевые слова: экспертная система, модель угроз, информационная безопасность.

Проблемы защиты информации возникли от нежелательного постороннего доступа, когда по каким-либо причинам ею не целесообразно делится с посторонними людьми. С переходом на использование технических средств связи информация подвергается воздействию случайных процессов (неисправностям и сбоям оборудования, ошибкам операторов и т.д.), которые могут привести к ее разрушению, изменению на ложную, а также создать предпосылки доступа к ней посторонних лиц. С появлением сложных автоматизированных систем управления, связанных с автоматизированным вводом, хранением, обработкой и выводом информации, проблемы ее защиты приобретают еще большее значение.

Целью исследования является анализ информационной системы, функционирующей в отделе кадров университета. В подразделениях вуза функционирует несколько программных систем [2, 3], поэтому требуется выяснить, как построена обрабатывающая данные система и какие меры защиты принимаются в ходе работы персонала.

Средства безопасности используются повсеместно, например, в государственных системах, здравоохранения и банковских системах, основывающиеся на безналичном обороте средств. А. Зажвини и З. Шукур [9] проанализировали проблемы системы безопасности и конфиденциальности. В своей работе Д. Клаессенс и др. [8] обсуждают безопасность современных электронных банковских систем. Р.И.Баженов, Д.К. Лопатин [4] исследовали применение интеллектуальных систем в различных областях. И.В. Котенко и Р.М. Юсупов [6] рассматривают основные направления научных исследований в этой области. В.И. Аверченков, М.Ю. Рытов и Т.Р. Гайнулин [1] рассматривают подход к решению задачи автоматизации проектирования систем инженерно-технической защиты информации путем создания специализированной объектно-ориентированной системы автоматизированного проектирования. В.В. Волобуев и В.М. Довгаль [5] представили архитектуру информационной системы вуза с использованием стационарных терминалов. В.И. Харитонов и А.В Поповкин [7] рассматривают вопросы обеспечения компьютерной безопасности. В работе M. Лейтнер, и С. Рандерл [10] уклон сделан на изучение безопасности информационных систем в области шпионажа, что, как показывает их исследование, является слабо изученным направлением. Р. Суммерса и С.А. Куржбанб [11] рассматривают методы, основанные на знаниях, имеющихся у экспертов, практикующих системы безопасности.

В исследуемой задаче объектом изучения являются две автономные вычислительные станции. На одной из них хранятся данные профессорско-преподавательского состава, а на другой административно хозяйственного. Информационная система не превышает определённый количественный порог записей, что позволяет отнести эти системы к третьей категории (в информационной системе одновременно обрабатываются данные менее чем 1000 субъектов персональных данных или персональные данные субъектов персональных данных в пределах конкретной организации). Данные, хранящиеся на этих компьютерах, попадают под категорию К3: информационные системы, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, может привести к незначительным негативным последствиям для субъектов персональных данных.

Для защиты таких систем достаточно специальной системы Microsoft Windows XP Professional (сертифицированная ФСТЭК версия), которая обеспечивает выполнение основных требований руководящих и нормативных документов по защите конфиденциальной информации и персональных данных. Она успешно применяется в качестве сертифицированного средства защиты информации от несанкционированного доступа, для работы с конфиденциальной информацией, а так же в информационных системах для работы с персональными данными.

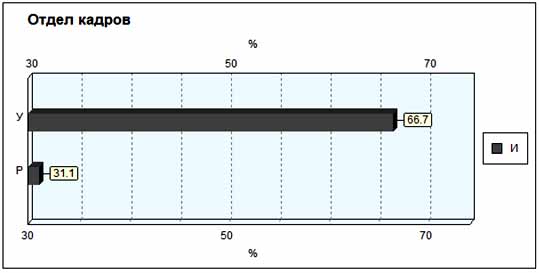

В подсистеме «Гриф» была создана модель отдела кадров. После чего модель была проанализирована и программа вывела результат (рис.1).

Рис. 1. Процент уровня ущерба и риска информационной системы: У – ущерб; Р – риск.

В модели обозначены рабочие станции и причислены 15 угроз и 9 уязвимостей, которые при исполнении могут нанести ущерб информационной системе.

Ущерб здесь является величиной, которая описывает ситуацию, у которой будет худший исход. Так если при нашем показатели риска произойдёт реализация, какой либо уязвимости то угроза свершится и одна из рабочих станций временно утратит работоспособность либо данные, хранящиеся на ней, будут подвержены тщательной проверке, что займёт много времени.

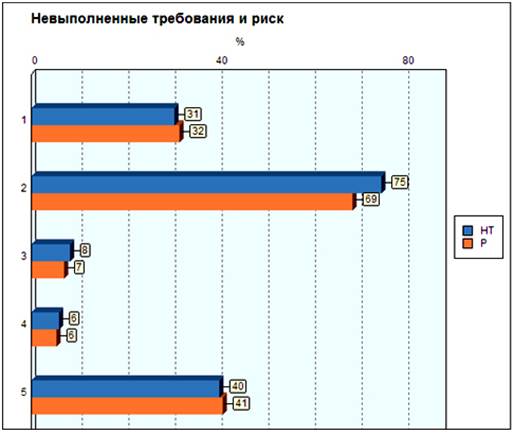

В системе «Кондор» по уже созданной модели отдела кадров, было проведено тестирование (рис. 2).

Рис. 2. Процентный уровень невыполненных требований и риска информационной системы: НТ – невыполненные требования; Р – риск.

Разделы, по которым проведено тестирование:

1. Политика безопасности.

2. Организационные меры.

3. Управление ресурсами.

4. Безопасность персонала.

5. Физическая безопасность.

Разделы представляют собой наборы вопросов по организации безопасности системы. Все они направлены на выявления неточностей в организационных мерах системы безопасности.

В результате, по показаниям данных графиков можно сказать что, для системы защищённой практически стандартным набором средств от корпорации Microsoft показатели риска находятся на вполне приемлемом среднем уровне. Так средние показатели риска системы находятся на уровне 30%, самым высоким он оказался в сфере организационной деятельности средств безопасности, тогда как безопасность персонала в данном отделе организации находится на высоком уровне, что объясняется категорией данных, с которыми они работают. Относительно ущерба, нанесённого системе при осуществлении угроз указанных нами в модели, то уровень этой величины находится в районе 66%, это говорит о том, что система при каких либо нарушениях равновесия получит ощутимый урон, но в нашей ситуации этого не происходит благодаря маленькому объёму данных обрабатываемых в данной системе.

Таким образом, была исследована информационная система отдела кадров в сфере аудита информационной безопасности, из этого можно извлечь опыт при обучении будущих специалистов и решении проблем безопасности в подобных системах.

Литература

1. Аверченков В.И., Рытов М.Ю., Гайнулин Т.Р. Автоматизация проектирования систем инженерно-технической защиты информации // Вестник Белгородского университета кооперации, экономики и права . 2007. №1. С. 37-39.

2. Баженов Р.И., Гринкруг Л.С. Информационная система абитуриент-деканат ФГБОУ ВПО «Приамурский государственный университет им. Шолом-Алейхема» // Информатизация и связь. 2013. № 2. С. 97-99.

3. Баженов Р.И., Гринкруг Л.С. Информационная система по расчету и распределению нагрузки профессорско-преподавательского состава ФГБОУ ВПО «Приамурский государственный университет им. Шолом-Алейхема» // Информатизация и связь. 2012. № 5. С. 75-78.

4. Баженов Р.И., Лопатин Д.К. О применении современных технологий в разработке интеллектуальных систем // Журнал научных публикаций аспирантов и докторантов. 2014. № 3 (93). С. 263-264.

5. Волобуев В.В., Довгаль В.М. Архитектура информационной системы вуза с использованием стационарных терминалов // Системы управления и информационные технологии. 2009. №2.2 (36). С. 243-245.

6. Котенко И. В., Юсупов Р. М. Технологии компьютерной безопасности // Вестник российской академии наук. 2007. №4. С. 323-333.

7. Харитонов В.И., Поповкин А.В. Защита информации в сети системы интерактивного обучения // Педагогическая информатика . 2011. №1. С. 70-79.

8. Claessens J., Dem V., Cock D. D., Preneel B., Vandewalle J. On the Security of Today’s Online Electronic Banking Systems // Computers & Security. 2002. №21. P. 253–265.

9. Ghazvini A., Shukur Z. Security Challenges and Success Factors of Electronic Healthcare System // Procedia Technology. 2013. №11. P. 212–219.

10. Leitner M., Rinderle-Ma S. A systematic review on security in Process-Aware Information Systems – Constitution, challenges, and future directions // Information and Software Technology. 2014. №56. P. 273–293.

11. Summersa R.C., Kurzbanb S.A. Potential applications of knowledge-based methods to com-puter security // Computers & Security. 1988. №7. P. 373–385.

Поступила в редакцию 23.04.2014 г.