Исследование криптографических стандартов, применяемых в программных и программно-аппаратных средствах защиты информации

Пьявкин Илья Сергеевич,

студент Национального исследовательского университета «Московский институт электронной техники».

Ещё до изобретения современных средств передачи информации, с целью защиты секретных сведений люди использовали различные способы: тайные шифры и коды, понятные лишь узкому кругу людей. Единственной задачей криптографии в то время являлась конфиденциальность информации. С развитием вычислительной техники и средств связи потребность в защите информации резко возросла, при этом появился и спектр других задач: защита авторства, невозможность отказа от авторства, безопасная передача данных по открытым каналам связи, целостность информации. Для каждой из этих задач существует определенное решение. Криптография объединяет в себе все эти методы и способы решения поставленных задач.

В настоящее время повсеместно для защиты информации используются криптографические алгоритмы и стандарты. Все стандарты по выполняемым задачам делятся на стандарты шифрования, электронно-цифровой подписи и хеширования.

· Стандарты шифрования основаны в основном на симметричных алгоритмах.

Действующий российский стандарт шифрования – ГОСТ 28147-89 [2].

Действующий американский стандарт шифрования – AES.

· Стандарты ЭЦП основаны на асимметричных алгоритмах.

Действующий российский стандарт создания и проверки электронно-цифровой подписи – ГОСТ Р 34.10-2012 [3].

Действующий американский стандарт ЭЦП: DSS (включает в себя алгоритмы DSA, RSA, ECDSA).

· Стандарты хеширования основаны на итерационных алгоритмах.

Действующий российский стандарт хеширования – ГОСТ Р 34.11-2012 (используется в ГОСТ Р 34.10-2012) [4].

Действующий американский стандарт хеширования: SHS (включает в себя семейство хеш-функций SHA-x).

Были рассмотрены самые известные и повсеместно используемые стандарты и алгоритмы каждой подгруппы. Более того были произведены их сравнения. На основе проведенных сравнений российские действующие стандарты не отстают по производительности и стойкости от любых других существующих в настоящее время криптографических алгоритмов [6]. Стандарт шифрования ГОСТ 28147-89 бессменно остается надежным стандартом уже более 26 лет, в большей степени из-за огромного запаса ключа – 256 бит [5].

Российский стандарт подписи был успешно модернизирован сначала в 2001 году, когда была введена система работы с использованием эллиптических кривых. Затем, в 2012 году, была создана действующая на данный момент версия стандарта, в которой был добавлен дополнительный вариант параметров: 1024 битовая подпись. Также в ГОСТ Р 34.10-2012 была введена поддержка новой хеш-функции по ГОСТ Р 34.11-2012, выпущенной в этом же году [1].

Новая версия стандарта хеширования ГОСТ Р 34.11-2012 по сравнению с первой версией обладает увеличенным размером хеш-кода: 512 бит. К тому же используется улучшенная версия функции сжатия [1].

Что касается использования криптографии в сферах деятельности – законодательство во многих случаях, в частности при работе с государственной тайной, предписывает использование лишь российских государственных стандартов. Тем не менее, для защиты коммерческой тайны возможно использование обширного списка криптографических стандартов и алгоритмов, включая те, что были рассмотрены в данной главе.

Анализ средств криптографической защиты информации, использующих в своем составе криптографические стандарты показал, что криптографические стандарты применяются как в программных, так и в программно-аппаратных СКЗИ. Более того, СКЗИ, использующие данные стандарты, применяются для решения огромного спектра задач, таких как:

· предоставление криптографических функций (библиотек);

· защита электронного документооборота;

· защита информации от несанкционированного доступа;

· сетевая защита информации;

· обеспечение авторизации и аутентификации;

· доверенная загрузка операционной системы;

· шифрование информации на дисках.

К рассмотрению были приняты 14 средств криптографической информации – по 7 из каждой категории в плане реализации (программной или программно-аппаратной) и по несколько из каждой сферы применения. Все средства являются российскими, так как целью было рассмотреть средства, поддерживающие и работающие с использованием российских стандартов криптографии: ГОСТ 28147-89, ГОСТ Р 34.10-2012 и ГОСТ Р 34.11-2012. На основании проведенного исследования можно вывести следующие сходства и различия между программными средствами и программно-аппаратными комплексами:

· Как программы, так и ПАК, которые были рассмотрены в данной главе имеют поддержку отечественных стандартов.

· Все рассмотренные средства имеют соответствующие сертификаты ФСТЭК или ФСБ, некоторые из них к тому же имеют сертификаты министерства обороны («Аккорд», «Континент», «Secret Net») и министерства связи и массовых коммуникаций («Континент»).

· Программно-аппаратные средства - более сложные устройства, которые требуют знаний не только в программировании, но и в схемотехнике и электронике.

· Некоторые средства (например, электронные ключи JaCarta, eToken) параллельно с поддержкой ГОСТовых алгоритмов предоставляют возможность использования зарубежных стандартов, таких как широко применяемых SHA-1, AES, RSA, протокол Диффи-Хеллмана. Несмотря на то, что в сертифицированных средствах должны использоваться лишь отечественные алгоритмы, поддержка вышеописанных зарубежных алгоритмов помогает средству более просто интегрироваться с другими мировыми СКЗИ. Поэтому такие средства часто используются предприятиями для защиты коммерческой информации.

· Из программных и программно-аппаратных средств стоит выделить криптопровайдеры и электронные ключи как самые часто используемые и легко интегрируемые. CSP используются как интерфейс доступа к криптографическим библиотекам, электронные ключи – как портативное и защищенное устройство хранения ключевой информации и многофакторной аутентификации.

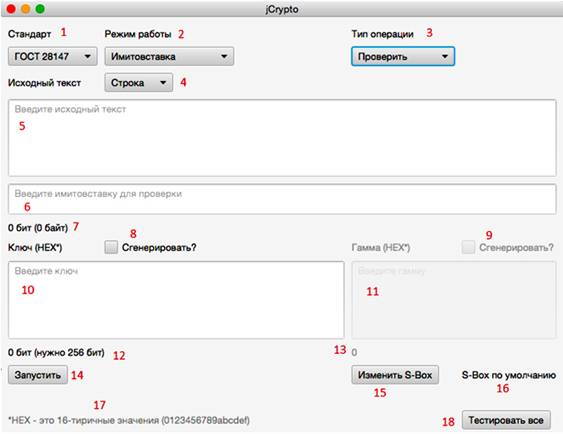

Для анализа самых известных криптографических стандартов симметричного шифрования была разработана программа jCrypto (рисунок 1). Она позволяет выполнять операции шифрования, расшифрования, генерации ключей с использованием стандартов DES, 3DES, AES, ГОСТ 28147-89.

Программное обеспечение jCrypto очень просто в использовании и поддерживает необходимые для исследования стандарты и режимы работы. В отличие от криптопровайдеров или низкоуровневых криптографических библиотек она направлена на наглядность и удобство использования.

Рис. 1. Внешний вид jCrypto.

Литература

1. Бутакова Н.Г., Семененко В.А. Федоров Н.В. Криптографическая защита информации: учебное пособие для вузов. – М.: Изд-во МГИУ, 2011. – 316 с.

2. ГОСТ 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. - М., Стандартинформ,1990. – 28с.

3. ГОСТ Р 34.10-2012. Процессы формирования и проверки электронной цифровой подписи. - М., Стандартинформ, 2012. – 29 с.

4. ГОСТ Р 34.11-2012. Информационная технология. Криптографическая защита информации. Функция хэширования. - М., Стандартинформ, 2012. – 24 с.

5. Применко Э.А. Алгебраические основы криптографии. Учебное пособие. – М.: Изд-во Либроком, 2014 г. – 294 стр.

6. Шнайер Брюс. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си. – М.: Изд-во Триумф, 2002. – 816 с.

Поступила в редакцию 30.06.2015 г.